Cyber Risiko Analyse

Ihr Auto muss regelmäßig zum TÜV - Ihr Netzwerk nicht?

Ihr Auto muss regelmäßig zum TÜV und wird auf Herz und Nieren geprüft. Das ist sinnvoll und steigert die Sicherheit im Straßenverkehr.

Aber wer überprüft Ihr Netzwerk regelmäßig?

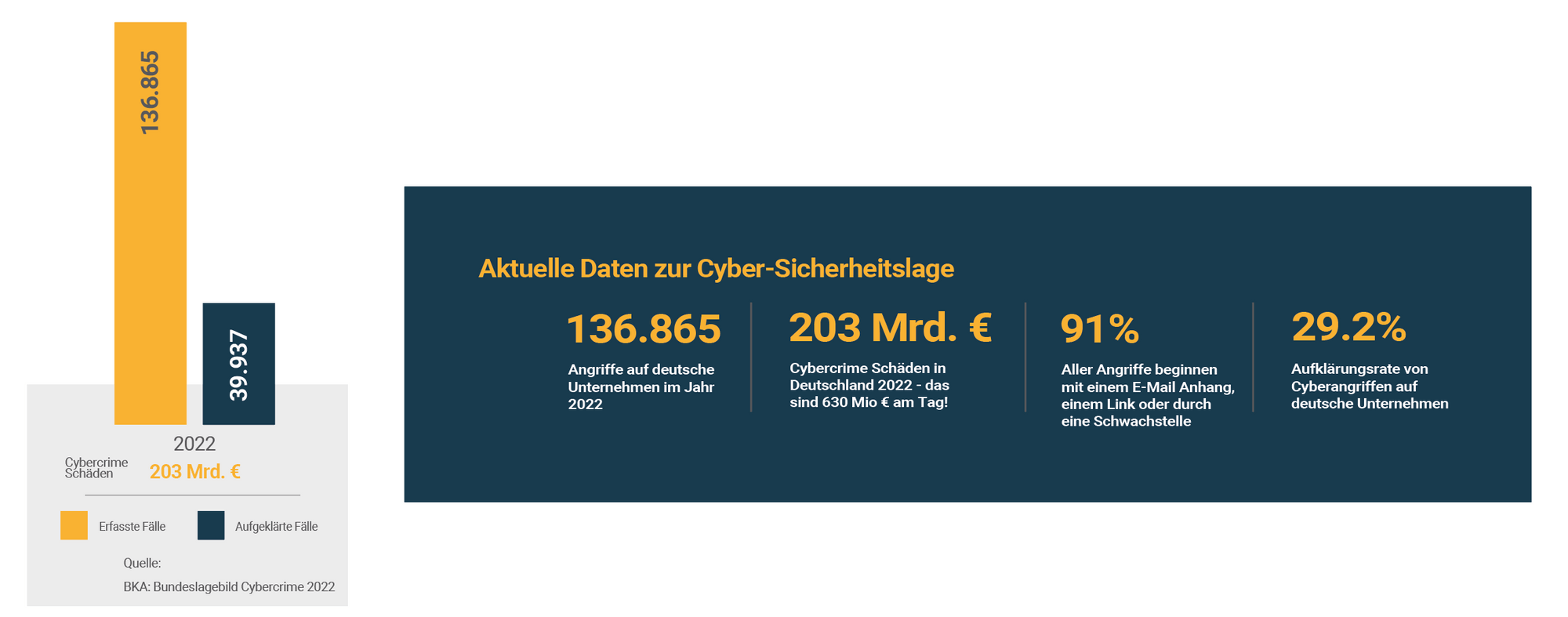

Eine Überprüfung, die in Zeiten von massiven Ransomware- und Cyberangriffen lange überfällig ist.

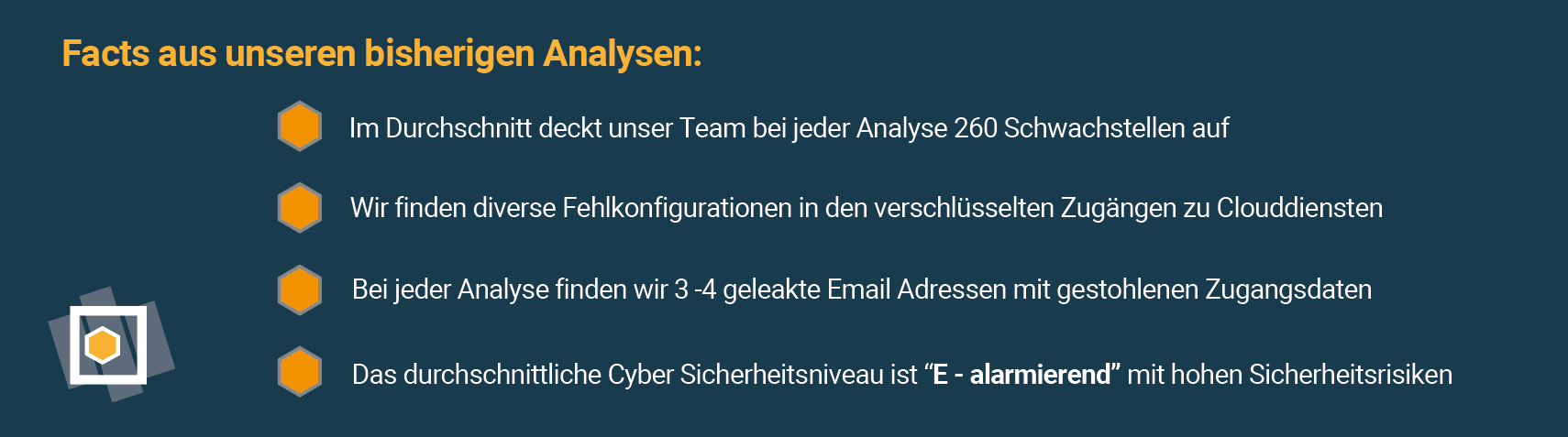

91% aller Angriffe erfolgen durch unentdeckte Schwachstellen in IT-Systemen. Ein Virenschutz oder eine Firewall bieten heute keinen ausreichenden Schutz mehr.